Buscaba la forma de librarme del spam y he encontrado la más efectiva: no coger las llamadas de números que no conozco

Eva R. de LuisEva R. de LuisSuena el teléfono, miras la pantalla y lo coges pensando “¿quién será?” o peor aún “a ver si es el electricista”. Lo que recibes al otro lado es una locución grabada, el silencio por respuesta o quizás una persona dispuesta a venderte algo que no necesitas. Cuelgas. No pasaría nada si no fuera porque antes de ayer te pasó lo mismo. Y la semana pasada. Así que un día tomé decisión: solo cogería la llamada si sabía quién estaba al otro lado. A grandes males, grandes remedios. Esta decisión llegó después de años soportando las llamadas indeseadas y de probarlo todo. Sí, estoy en la lista Robinson y también me apunté a la lista Stop Publicidad el mismo día que descubrí su existencia. Por intentarlo, que no sea. El problema está en que aunque funcionan, no son infalibles: si la empresa que va a lanzar la campaña publicitaria en cuestión ni la mira, estás apañada. O si contrata a un tercero que usa bases de datos poco fiables. O si directamente, les da igual: estas listas son servicios de suscripción a los que la empresa igual no está apuntada porque le renta asumir el riesgo.Pero si ya hay legislación contra el spam. Haberlas, haylas y sin ir más lejos, ahora hay prefijos que sirven de alerta u horarios establecidos. Sin embargo, la realidad es que aunque puede que te llegue alguna menos, las sigues recibiendo porque bueno, hecha la ley, hecha la trampa: muchas empresas encuentran resquicios por los que colarse, algunos tan sencillos como subcontratar el servicio a una empresa extranjera, donde no aplique la ley estatal. O que el servicio en cuestión se considere “de interés público”. O porque te hayas dado de baja y pueden repescarte. O lo más común y que cae del lado del consumidor: porque lo hemos autorizado en algún momento. Ese maldito check que marcaste sin leer. Sí, es cierto que técnicamente podrías dedicarte a buscar y rebuscar entre los servicios que hayas contratado para desactivar esa opción (sin ir más lejos, yo lo hice con Vodafone y Penélope Seguros), pero implica pensar qué servicios tienes, ir a las apps, rebuscar entre los menús y marcar cruzando los dedos para que no te dejes nada. El bombardeo y la seguridad. Es cierto que de forma aislada coger una llamada no es para tanto. No es la primera vez que me llama el típico servicio de demoscopia y me paso un cuarto de hora respondiendo. El problema es cuando una empresa te llama varias veces en poco tiempo. Y no solo una empresa, porque esta operativa de asedio la pueden seguir varias corporaciones. Llaman, les contestas y otro operador de la misma empresa vuelve a llamar para ofrecer lo mismo unos días después. Pero es que hay dos potenciales casos que son peores: que contestes “si”, graben esa corta e inocente palabra y luego se use para darte de alta en servicios, como advertía hace un par de años la policía. Ante esa posibilidad, puedes valorar la opción de quedarte callada, pero ni aún así: si una empresa de telemarketing usa software de marcación automática, al descolgar el sistema registra el evento de llamada contestada y tu número queda marcado en su base de datos como activo, como cuenta la experta en ciberseguridad y jefa de Ciberseguridad en GMV Paula González en Maldita.¿No será matar moscas a cañonazos? Puede que ante esta decisión de no contestar llamadas de números desconocidos alguien se eche las manos a la cabeza pensando en las llamadas que te pierdes: esa llamada del médico, el electricista que nunca llega o de un repartidor. La realidad es que no ha venido sola: Google tiene un magnífico filtro de llamadas en Android y en mi caso, como usuaria de iPhone, he encontrado a mi mejor aliado en el función de buzón de voz en vivo de iOS 26 con la opción de solicitar motivo. Cuando entra una llamada de un número desconocido, el teléfono le pide que explique el motivo de la llamada desde el principio. Y aquí ya depende de quien llame: cuando la llamada es spam descarado suelen no dejar mensaje y si lo dejan, nunca recibirán mi respuesta. Si tienen algún interés (por ejemplo un repartidor), me dejan un mensaje. Al ser un buzón en vivo, hasta puedo coger la llamada al momento, cuando la llamada ya no es desconocida. En Xataka | Apple presentó el filtro de llamadas SPAM como la función estrella de iOS 26. He tardado una semana en desactivarloEn Xataka | Si estás cansado de recibir llamadas spam todos los días, buenas noticias: MasOrange también se ha cansadoPortada | Iván LinaresLos mejores comentarios:Ver 10 comentariosEn Xataka hablamos de…Ver más temas Webedia Tecnología Videojuegos Entretenimiento Gastronomía Motor Estilo de vida Economía Ediciones Internacionales Destacamos Ver más temas SuscribirMás sitios que te gustaránRecienteVer más artículos Xataka TV Ver más vídeos source

Han pasado 1.418 días desde que Rusia invadió Ucrania: la guerra ya dura más que la lucha soviética contra Hitler

Miguel JorgeMiguel JorgeEl 22 de junio de 1941, la Alemania nazi lanzó la Operación Barbarroja con casi cuatro millones de soldados y miles de tanques, abriendo el frente más grande de la historia. En solo unos meses el Ejército Rojo perdió millones de hombres, pero aquella guerra acabaría convirtiéndose en un pulso total: fábricas desmontadas y trasladadas al este, ciudades enteras convertidas en fortaleza y una movilización tan descomunal que aún hoy sigue siendo el eje central de la memoria rusa.La invasión a Ucrania acaba de superar en días la lucha soviética contra Hitler.Un umbral histórico. Sí, la guerra de Ucrania alcanzó el pasado 11 de enero de 2026 un hito tan simbólico como sombrío: 1.418 días de combate desde la invasión rusa, entonces exactamente la misma duración que la lucha del Ejército Rojo contra la Alemania nazi en la llamada Gran Guerra Patria, desde el 22 de junio de 1941 hasta el 9 de mayo de 1945. La comparación es devastadora por contraste y propaganda, porque la operación que el Kremlin vendió como rápida y quirúrgica ha terminado encajándose en el calendario de la mayor guerra existencial de la historia soviética. Y además lo hace con un giro irónico que pesa toneladas: entonces la URSS peleaba contra invasores que llegaron hasta las puertas de Moscú, y ahora Moscú es el invasor, y tras casi cuatro años sigue sin cerrar el conflicto ni traducirlo en una victoria clara.Una guerra de desgaste. Lejos de una campaña rápida, el conflicto se ha convertido en una trituradora lenta, más parecida a una guerra de posiciones que a las ofensivas decisivas del siglo XX. Rusia ocupa cerca de una cuarta parte de Ucrania, pero su avance se describe como un progreso a ritmo de caracol, pagando cada kilómetro con tiempo, vidas y munición. En ese sentido, hay una imagen especialmente reveladora: tras años de combate, las fuerzas rusas están más lejos de Kiev que en las primeras semanas de la invasión, cuando el golpe inicial parecía destinado a derribar al gobierno ucraniano. La guerra, incluso con intentos externos de negociación, no da señales claras de cierre, y cada mes que pasa refuerza la idea de que Moscú subestimó a Ucrania, sobreestimó su propio rendimiento y entró en un terreno donde el desgaste manda más que la maniobra.Rusia y su tradición de guerras. La historia rusa está plagada de conflictos prolongados y de campañas que se extendieron mucho más de lo previsto, casi como si la duración fuera una constante estructural de su manera de hacer la guerra. Ahí aparecen ejemplos que dibujan un patrón: una guerra interminable en el Cáucaso que se prolongó durante más de un siglo, o una cadena de guerras con el Imperio otomano que atravesó siglos y reordenó fronteras y lealtades en el mar Negro y el este europeo. Incluso cuando Rusia buscó “soluciones rápidas”, el resultado a menudo fue el contrario: derrotas inesperadas, victorias carísimas o empantanamientos que obligaban a sostener el esfuerzo durante años. En ese sentido, Ucrania no sería una anomalía, sino más bien otra confirmación de que el “golpe corto” en Rusia suele ser más un deseo político que una realidad militar.Cuando perder sale carísimo. Además, las derrotas rusas no se miden solo en territorios o bajas, sino en terremotos políticos. La guerra contra Japón en 1904-1905 no solo supuso un golpe militar y la humillación de una potencia europea derrotada por un rival asiático, sino que alimentó una crisis interna que desembocó en la revolución de 1905, desnudando incompetencia, erosionando moral y abriendo la puerta a una década de inestabilidad que acabaría explotando en 1917. La idea es clara: cuando la guerra se alarga, la derrota se hace visible y el Estado pierde aura de control, el daño se filtra hacia dentro. No hace falta que el país se derrumbe de inmediato, basta con que la legitimidad se agriete y el miedo se convierta en desgaste cotidiano.Afganistán como aviso. El paralelismo más moderno es Afganistán: una intervención soviética pensada para sostener un régimen aliado que acabó devorando recursos durante más de nueve años. No fue solo una derrota militar frente a insurgentes, fue un drenaje económico y moral que aceleró el declive de un sistema ya rígido, ineficiente y estancado. La retirada de 1989 dejó un ejército desmoralizado y una sociedad cansada, y el impacto fue tan profundo que se convirtió en una de las heridas que precedieron al colapso soviético. Ese recuerdo funciona como advertencia porque muestra que, en Rusia, una guerra larga puede sobrevivir en el frente mientras se pudre por dentro, dejando una factura que se paga años después.Ucrania y el debilitamiento. La guerra en Ucrania posiblemente no provoque un colapso inmediato del Estado ruso, pero sí apunta a someterlo a una presión continua sobre economía, industria, ejército y tejido social. Incluso si no hay revolución, el desgaste opera como ácido: erosiona capacidades, empuja a improvisar soluciones, agota reservas y reduce margen de maniobra para otros desafíos. La cifra de muertos rusos (más de 156.000) ilustra la magnitud del coste, superior al total de Afganistán pese a haber sido vendido como algo rápido y controlable. Y aunque esas pérdidas no se acercan al horror demográfico de la Gran Guerra Patria, son suficientes para que la guerra deje de ser un episodio y se convierta en una herida estructural.Golpe al prestigio. Más allá del campo de batalla, la invasión también ha dañado la imagen de Moscú como proveedor global de armamento y como potencia militar. Recordaban en Forbes la caída fuerte en sus exportaciones y un cambio simbólico: Francia adelantando a Rusia como segundo exportador mundial de armas, algo impensable hace poco.También el retroceso de programas emblemáticos por coste y rendimiento, como el T-14 Armata, y el caso del Su-57, un caza de quinta generación que no logra atraer compradores y cuya presencia operativa real parece limitada. Frente a ello, se contrapone el éxito industrial y de exportación del F-35, convertido en estándar de aliados y socios, lo que acentúa la sensación de que Rusia no solo se

Hemos puesto a prueba Spotify, Apple Music y YouTube Music: el streaming musical ha cambiado y ya no hay un ganador evidente

Javier MarquezJavier MarquezLejos quedaron los tiempos en los que Spotify era, prácticamente, la única opción para escuchar música en el móvil. Hoy el panorama es mucho más interesante: Apple Music y YouTube Music han ganado peso, se han hecho un hueco real en el día a día de muchos usuarios y han convertido una decisión que antes era automática en una pregunta bastante más complicada de lo que parece. Si estás pagando por escuchar música, ¿con cuál te quedas?En Xataka queremos ayudarte a resolverla. En lugar de pedirte que pruebes por tu cuenta cada servicio, lo hemos hecho nosotros. En concreto, lo ha hecho nuestra compañera Ana Boria en una nueva entrega de ‘Versus’, el formato en vídeo donde ya hemos puesto frente a frente productos y plataformas con enfoques muy distintos, como los AirPods Max frente a los Sony WH1000XM6 o el iPhone Air frente al Samsung Galaxy S25 Edge.Ana parte de una situación muy reconocible: lleva años usando Spotify, pero últimamente se ha planteado si ha llegado el momento de cambiar. Con esa duda como punto de partida, el vídeo arranca por lo esencial, el catálogo. “Tanto Spotify como Apple Music suelen destacar por su enorme biblioteca de canciones oficiales de sellos discográficos”, explica. Y a partir de ahí subraya el dato que hace que YouTube Music empiece a jugar con una ventaja diferencial.La comparativa también se detiene en un terreno donde no todo es tan evidente: la calidad de sonido. Antes de entrar en tecnicismos, Ana deja clara una idea importante para aterrizar el debate: “Hay diferencias técnicas que no siempre se notan si los usas con auriculares baratos o altavoces comunes, pero que sí pueden apreciarse si tienes buen equipo y tienes además un oído muy fino”. Con ese contexto, repasa los puntos fuertes y las carencias de Spotify, Apple Music y YouTube Music en este apartado.Más allá de lo que ofrecen sobre el papel, también importa cómo se vive cada servicio en el uso diario. Y ahí la aplicación marca diferencias. No todo el mundo busca lo mismo: algunos prefieren una interfaz limpia y minimalista, mientras otros valoran disponer de más opciones, más controles y más posibilidades de personalización. En el vídeo se entra a fondo en este punto y, además, se aborda algo especialmente útil si vienes de otra plataforma: las herramientas para importar listas de reproducción, justo el escenario que está explorando Ana.En el tramo final, nuestra compañera se centra en uno de los factores que más condicionan la elección: los planes de suscripción y el precio. Lo explica de forma muy clara y con tablas para comparar de un vistazo qué ofrece cada servicio y qué concesiones implica cada modalidad. “En el caso de Spotify, como todos sabemos, tenemos una versión gratuita, con bastantes cortes para anuncios, una calidad de audio baja…”, recuerda, antes de poner sobre la mesa las ventajas y desventajas de cada propuesta.Si quieres conocer todos los detalles de la prueba, además del ganador de este ‘Versus’ con el nuevo sistema de calificación por estrellas que acabamos de estrenar, te invitamos a ver el vídeo completo en el canal de YouTube de Xataka. Y, como siempre, puedes dejarnos tu opinión tanto allí como en los comentarios de este artículo.Imágenes | XatakaEn Xataka | Apple Creator Studio no es solo una suscripción. Es Apple buscando conquistar al pequeño tiktoker que usa CapCut y CanvaLos mejores comentarios:Ver 3 comentariosEn Xataka hablamos de…Ver más temas Webedia Tecnología Videojuegos Entretenimiento Gastronomía Motor Estilo de vida Economía Ediciones Internacionales Destacamos Ver más temas SuscribirMás sitios que te gustaránRecienteVer más artículos Xataka TV Ver más vídeos source

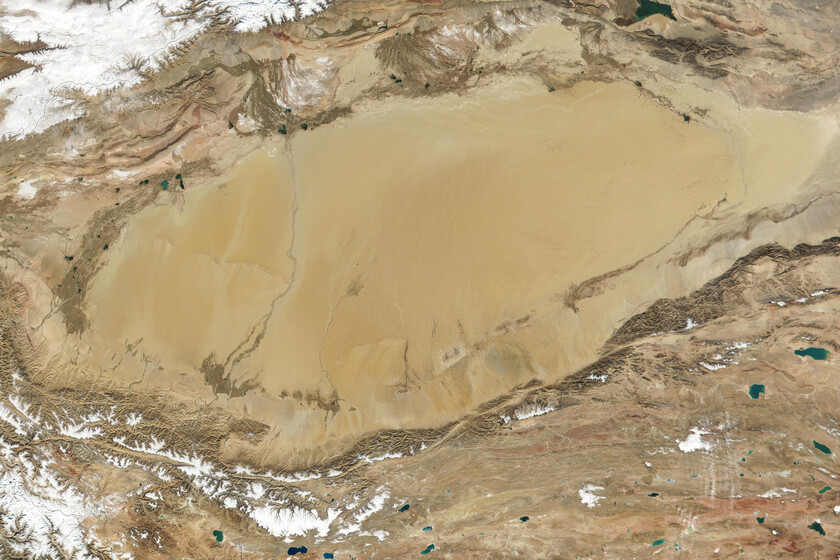

Durante miles de años los seres humanos hemos evitado atravesar el desierto de Taklamakán. Ahora China está criando pescado allí

Javier JiménezJavier JiménezDurante más de 1500 años, los mercaderes que recorrían la Ruta de la Seda se atrevían con océanos, montañas y junglas, se atrevían con caminatas interminables, con los señores de la guerra, con el hambre y dolor y el frío; con alguna de las epidemias más destructivas de la Historia; pero no se atrevían con el Taklamakán. Aquel infierno de arena (cuyo nombre viene de la palabra ugiur para “abandonar, dejar solo, dejar atrás”) no solo es el segundo desierto de dunas más grande del mundo, sino que se movía, invadía y devoraba todo lo que estaba a su alrededor.Ha sido una pesadilla durante miles de años. Pues bien, ahora, China está cultivando peces allí mismo.¿Cómo? Como suena, Xinjiang lleva años empeñado en producir pescado y marisco “en pleno desierto”. Y no, evidentemente, no tiene nada que ver con “soltar peces en la arena” como si gusanos de Arrakis se tratara. La clave es el agua salino-alcalina, los estanques forrados y las técnicas de recirculación. No es un enfoque revolucionario (ya hemos hablado de técnicas parecidas), pero sin lugar a dudas los productores chinos lo están llevando a otro nivel. La producción acuícola de Xinjiang fue de 196.500 toneladas en 2024.Y, claro, el boom del “desert seafood” plantea dudas de agua, energía y escalabilidad.De la promesa del pescado fresco… Hablamos de un contexto físico muy duro (precipitaciones anuales de menos de 100 mm, evaporación altísima y suelos salinizados): así, toda la subcuenca del Tarim depende del deshielo para disponer agua. Por eso, sobre la mesa, hay dos enfoques claros: el primero, que se ha popularizado en Occidente, habla de la construcción de estanques monitorizados. Y este ya es, de por sí, muy efectivo: “especies como meros, mújoles, camarones, ostras y mejillones perleros alcanzan tamaño comercial con tasas de supervivencia cercanas al 99%”, siempre según los datos disponibles. Pero ese es solo el principio; apenas una prueba de concepto. …a la promesa del mar. Según explican varios medios chinos, el horizonte final del proyecto es mucho más ambicioso: crear un mar en mitad del desierto.Es decir, aprovechar el agua asociada a suelos salino-alcalinos y lagos salinos para simular condiciones marinas con ajustes técnicos, sistemas de circulación y cultivo de microorganismos. Y así poder criar especies normalmente ligadas al mar.¿Pero eso se puede hacer? Claro que se puede. Tenemos la tecnología para hacerlo. En un mundo donde la acuicultura ya supera la pesca extractiva en volumen, la pregunta interesante no esa esa: la pregunta es si el modelo es escalable sin agravar tensiones por el agua en una región hiperárida y dependiente del deshielo. Lo que se pregunta la industria que ve cómo surgen toneladas de peces del desierto es algo más básico aún: ¿es posible que esté empezando el principio del fin de la pesca comercial?Imagen | En Magnet | China está exportando al mundo millones de gambas con antibióticos. Y podrían terminar en tu mesa Los mejores comentarios:Ver 0 comentariosEn Xataka hablamos de…Ver más temas Webedia Tecnología Videojuegos Entretenimiento Gastronomía Motor Estilo de vida Economía Ediciones Internacionales Destacamos Ver más temas SuscribirMás sitios que te gustaránRecienteVer más artículos Xataka TV Ver más vídeos source

Esta herramienta bloquea todas las funciones de IA y otros elementos que no quieres de tu navegador: y lo hace sin instalaciones

Antonio VallejoAntonio VallejoInstalar un navegador es sencillísimo, y las empresas se han hecho cargo para que así siga siendo. Lo realmente complicado es utilizarlo sin todos los extras que no queremos y que nos estorban a la hora de navegar por internet, que es precisamente su propósito original.Con esa aparentemente loca idea de usar un navegador solamente para navegar, un desarrollador ha lanzado “Just the Browser”, una herramienta que permite desactivar funciones de inteligencia artificial, contenido patrocinado, telemetría y otras características que muchos odiamos de los principales navegadores. Te cuento cómo funciona, porque igual te interesa.El creador de esta iniciativa es Corbin Davenport, desarrollador de software y escritor tecnológico. Davenport parte de una premisa sencilla: los navegadores modernos se han alejado de su función básica para convertirse en plataformas repletas de funciones que muchos usuarios consideran distracciones.Y si no quieres IA en tu navegador, cada vez lo tienes más difícil, ya que tanto Chrome, como Edge o incluso Firefox apuntan hacia un futuro cargado de IA generativa, te guste o no. Por suerte tenemos medidas para solventar esto, y “Just the Browser” es una de ellas.Lo ingenioso de Just the Browser es su enfoque. Y es que en lugar de crear un fork de otro navegador popular (como hacen proyectos como LibreWolf, Waterfox o Pale Moon), utiliza las configuraciones de políticas de grupo que Google, Mozilla y Microsoft proporcionan para empresas y organizaciones.Estas políticas empresariales permiten a los departamentos de informática bloquear ciertas funciones en ordenadores de trabajo o educativos. Davenport ha aprovechado esta funcionalidad para ponerla al servicio de usuarios individuales que desean un navegador más limpio.El proceso no modifica archivos ejecutables ni requiere extensiones adicionales. Simplemente aplica configuraciones que los propios navegadores están diseñados para respetar de forma permanente, algo que no siempre ocurre con los ajustes que las empresas proporcionan a los usuarios domésticos.Just the Browser desactiva varios elementos de tu navegador:Según Davenport, estas configuraciones son limitadas en alcance porque cada usuario tiene su propia definición de lo que considera bloatware. El proyecto no aspira a un minimalismo extremo ni instala extensiones de privacidad adicionales.La herramienta está disponible para Windows, macOS y Linux. Su sitio web oficial ofrece scripts de instalación automatizados que funcionan ejecutando un único comando en la terminal del sistema. Los usuarios también pueden descargar los archivos de configuración directamente desde su página de GitHub para aplicarlos manualmente.Las políticas activas pueden verificarse en cualquier momento accediendo a ‘about:policies’ en Firefox o ‘chrome://policy’ en navegadores basados en Chromium. Posiblemente te aparezca un mensaje de que “Tu navegador está siendo administrado por tu organización”, una advertencia común de los navegadores cuando se aplican políticas de grupo, pero nada que levante sospechas.El proyecto es completamente de código abierto y Davenport espera que la comunidad ayude a mantener actualizadas las configuraciones a medida que los navegadores evolucionen.Por el momento, la herramienta solo funciona en ordenadores de escritorio. No hay soporte para dispositivos móviles, aunque ya hay usuarios que han publicado peticiones en la página de GitHub para añadir compatibilidad en sistemas Android e iOS.Hay que tener en cuenta que la efectividad de Just the Browser depende de que los navegadores continúen respetando estas políticas de grupo. Si Google, Mozilla o Microsoft deciden eliminar o modificar estos controles empresariales, las configuraciones podrían dejar de funcionar. No obstante, dado que estas políticas están diseñadas para clientes corporativos, es improbable que las eliminen sin previo aviso.Imagen de portada | Denny MüllerEn Xataka | ChatGPT Atlas: qué es, cómo funciona y cómo usar este navegador de internet con inteligencia artificialLos mejores comentarios:Ver 0 comentariosEn Xataka hablamos de…Ver más temas Webedia Tecnología Videojuegos Entretenimiento Gastronomía Motor Estilo de vida Economía Ediciones Internacionales Destacamos Ver más temas SuscribirMás sitios que te gustaránRecienteVer más artículos Xataka TV Ver más vídeos source

Windows 95 guardaba un pequeño secreto que aceleraba el reinicio. La razón estaba en su arquitectura más caótica

Javier MarquezJavier MarquezSi antes de Windows 95 usaste otros sistemas operativos, es difícil no recordar la sensación de estar ante algo completamente nuevo. Aquella propuesta introdujo elementos que hoy damos por sentados, como el menú Inicio, la barra de tareas o el Plug and Play, y lo hizo en una época en la que arrancar un PC era casi un pequeño ritual. Pero bajo esa interfaz tan familiar se escondía una arquitectura compleja, fruto de la convivencia forzada entre herencias de DOS, Windows de 16 bits y las primeras capas de 32 bits. Ese diseño, tan poco elegante como eficaz, dio lugar a comportamientos inesperados que todavía hoy sorprenden.Pocos usuarios sabían que Windows 95 escondía una ruta alternativa al reinicio clásico. Bastaba con mantener pulsada la tecla Shift durante el proceso iniciado desde la interfaz gráfica para que el sistema mostrara el aviso “Windows se está reiniciando”, en lugar de seguir el camino de un reinicio en frío, tal y como describe Raymond Chen. La diferencia no era espectacular, pero sí perceptible en una época en la que cada minuto de arranque contaba. Ese pequeño gesto activaba un mecanismo interno pensado para evitar, siempre que fuera posible, empezar desde cero.Detrás de ese comportamiento había una decisión técnica precisa. Chen detalla que Windows 95 utilizaba una bandera llamada EW_RESTARTWINDOWS al invocar la antigua función ExitWindows, todavía de 16 bits. Con esa instrucción, el sistema no ordenaba un reinicio en frío del ordenador, sino algo más limitado: cerrar Windows y volver a arrancarlo. El objetivo era ahorrar pasos, siempre que la situación interna lo permitiera, aunque esa optimización dependía de que todo encajara correctamente.Una vez tomada esa ruta alternativa, el proceso seguía una secuencia muy concreta. Primero se cerraba el kernel de Windows de 16 bits. A continuación se apagaba el gestor de memoria virtual de 32 bits y el procesador volvía al modo real, el estado más básico del sistema. En ese punto, el control regresaba a win.com con una señal especial que pedía algo muy específico: volver a iniciar Windows en modo protegido sin pasar por un arranque completo del equipo.Con el control de nuevo en win.com, comenzaba la parte más frágil del proceso. El programa debía simular un arranque limpio de Windows, como si acabara de ejecutarse desde cero, lo que implicaba, en palabras de Chen, resetear las opciones de la línea de comandos y devolver algunas variables globales a sus valores originales. Aunque el trabajo era en gran medida clerical, resultaba especialmente complejo porque win.com estaba escrito en ensamblador. No había abstracciones ni comodidades modernas.El punto decisivo estaba en la memoria. Cuando win.com se ejecutaba, como cualquier archivo .com, recibía toda la memoria convencional disponible. Sin embargo, liberaba casi toda la memoria más allá de su propio código para que Windows pudiera cargar un gran bloque contiguo al entrar en modo protegido. Si durante la sesión algún programa reservaba memoria dentro del espacio que win.com había dejado libre, la memoria quedaba fragmentada. En ese escenario, win.com ya no podía recrear el mapa original que esperaba, y, según explica Chen, se veía obligado a abandonar el reinicio rápido y caer en un reinicio completo.Cuando todo encajaba, el proceso continuaba sin volver atrás. win.com saltaba directamente al código encargado de arrancar Windows en modo protegido, recreando el gestor de máquinas virtuales y levantando de nuevo las capas de 32 bits. Desde ahí, la interfaz gráfica se cargaba como de costumbre y el usuario volvía al escritorio. La diferencia era sutil pero real: Windows no había tenido que reiniciar el sistema completo para llegar hasta ese punto.Este tipo de atajos solo era viable en un sistema construido a base de compatibilidades cruzadas. Windows 95 tenía que convivir con software de DOS, programas de Windows de 16 bits y aplicaciones Win32, y esa mezcla obligó a aceptar soluciones poco elegantes pero muy prácticas. Los desarrolladores llegaron a aprovechar esa complejidad para introducir optimizaciones ocultas que podían acelerar el reinicio, aunque a veces podían terminar en cuelgue. La obsesión por ahorrar memoria llevaba a soluciones muy imaginativas. Chen explica que en ensamblador era común reciclar código que ya no se iba a usar como si fuera memoria libre. En win.com, los primeros bytes del punto de entrada se reutilizaban como una variable global, bajo la premisa de que ese código solo se ejecutaba una vez. Dado que el reinicio rápido no regresaba a ese punto inicial, el sistema podía permitirse ese atajo sin que afectara al proceso.Ese atajo también mostraba sus costuras. Chen recuerda que algunos usuarios detectaron fallos tras realizar varios reinicios rápidos consecutivos, algo que él no consiguió reproducir de forma sistemática. Su hipótesis es que algún controlador no se reiniciaba correctamente, dejaba el sistema en un estado extraño, y esa rareza terminaba pasando factura más tarde. No extraña que este tipo de comportamiento no se presentara como una función documentada, pero resume bien el espíritu de Windows 95: ingenioso, ambicioso y lleno de compromisos.Imágenes | MicrosoftEn Xataka | El Office de Schrödinger: a estas alturas es imposible saber si Microsoft lo mantiene vivo o si todo es IA y CopilotLos mejores comentarios:Ver 2 comentariosEn Xataka hablamos de…Ver más temas Webedia Tecnología Videojuegos Entretenimiento Gastronomía Motor Estilo de vida Economía Ediciones Internacionales Destacamos Ver más temas SuscribirMás sitios que te gustaránRecienteVer más artículos Xataka TV Ver más vídeos source

El vehículo más popular de Petrer es un coche fúnebre montado sobre un Mercedes W124 300D: Funeraria El Fiambre

Antonio VallejoAntonio VallejoRubén Cano, un vecino de Petrer de 26 años, circula desde hace meses por las calles de su municipio y localidades cercanas al volante de un Mercedes mortuorio que ha rotulado con el lema “Funeraria El Fiambre. Envío express para los tiesos”. El vehículo, que utiliza como turismo particular, se ha convertido en un fenómeno viral en la provincia de Alicante, y ha suscitado tanto anécdotas muy curiosas, como algún que otro problema.Tres años buscando su coche a medida. Tal y como comparte el medio Levante EMV, Rubén lleva siendo un entusiasta de la estética automovilística desde la adolescencia, y llevaba unos años buscando un coche fúnebre “a precio asequible”. Lo adquirió de segunda mano en Wallapop y lo trasladó desde Barcelona. Se trata de un Mercedes Benz W124 Sedan 300 D, carrozado para funerarias, con 200 caballos y 3.000 centímetros cúbicos.Cano asegura que cuenta con toda la documentación en regla: ITV, seguro y permiso de circulación. Su único inconveniente práctico es el tamaño: con 5,1 metros de largo, necesita ocupar dos plazas de aparcamiento.Entre el humor y la controversia. El vehículo no es que pase desapercibido, ni mucho menos. Mientras muchos vecinos se detienen para hacerse fotos con él o incluso bromean pidiendo a Rubén que sea él quien los lleve al cementerio cuando llegue su hora, otros no se han tomado la broma demasiado bien.Algunas de las quejas surgieron cuando el coche aparecía estacionado cerca de un conocido colegio de Petrer o frente a viviendas particulares. En Facebook se pueden encontrar mensajes del tipo “que quiten ese coche de mi calle”, reflejando cierta incomodidad por parte del vecindario ante lo que consideran una presencia inapropiada en la vía pública.La Policía Local estuvo a punto de multarlo. Las protestas llevaron a la Policía Local de Petrer a contactar con Rubén y su madre para advertirles de una posible sanción por alteración del orden público y usurpación de poderes del personal funerario. “No entiendo por qué querían denunciarme si yo no me dedico a trasladar muertos. A los únicos que traslado es a mis amigos y algunos pueden ser muermos pero no muertos”, explicaba Rubén al citado medio con humor.Tras consultar a la jefatura del cuerpo policial, se aclaró que no existía ninguna infracción y el asunto quedó resuelto sin multa.Planes de futuro con el Mercedes mortuorio. Apasionado del mundo del motor y considerado un manitas de la chapa y pintura por sus amigos, Rubén tiene planes muy concretos para su peculiar adquisición. Quiere camperizar la cabina, que mide 2,2 metros, para poder dormir en ella durante sus viajes. Comenta que los cambios serán sutiles porque, según reconoce, está satisfecho con su “joya” de cuatro ruedas tal como está.El joven cuenta que incluso durante una parada policial de madrugada en la zona del Puerto de Alicante, los agentes de la Policía Nacional se echaron unas risas al leer el rótulo del coche.Vivir usando un coche fúnebre. Como el ejemplo de Rubén encontramos varias personas que se han acostumbrado a utilizar un coche pensado para funerarias en su día a día. Nuestro compañero Javier Lacort tuvo la suerte de entrevistar a algunos propietarios de Seat 124, 131, Opel Kadett y Citroën BX en Motorpasión, todos ellos modelos carrozados para funerarias. Por la longitud que ofrecen estos vehículos, sus propietarios están encantados porque al final te cabe de todo, incluso un muerto.Imagen de portada | Rubén Cano (Instagram)En Xataka | Un remoto pueblo de Soria captó vecinos ofreciéndoles una casa y bar. Dos meses después se marcharon por el fríoLos mejores comentarios:Ver 4 comentariosEn Xataka hablamos de…Ver más temas Webedia Tecnología Videojuegos Entretenimiento Gastronomía Motor Estilo de vida Economía Ediciones Internacionales Destacamos Ver más temas SuscribirMás sitios que te gustaránRecienteVer más artículos Xataka TV Ver más vídeos source

El gran miedo de las renovables es el colapso de la red: China tiene una solución que solo necesita 0,1 segundos

Alba OteroAlba OteroEn la era de la electricidad, el tiempo ya no se mide en minutos, sino en milisegundos. Como explica Fatih Birol, director ejecutivo de la Agencia Internacional de Energía (IEA), el mundo ha entrado de lleno en una nueva era donde el consumo eléctrico crece el doble de rápido que la demanda energética general. Sin embargo, este avance tiene un “talón de Aquiles”: la estabilidad de la red. Las energías renovables, aunque necesarias, son inherentemente inestables.El gran temor de los operadores es que un pequeño fallo en una red saturada de energía solar y eólica provoque un efecto dominó que termine en un colapso total. Ante este escenario, China ha desplegado una tecnología capaz de detectar, aislar y recuperar la red de un fallo en apenas 0,1 segundos.De horas de oscuridad a un parpadeo. Históricamente, la gestión de fallos en la red eléctrica era un proceso lento y manual. Como recuerda un reportaje de South China Morning Post, restaurar el suministro tras un apagón comunitario solía requerir entre 6 y 10 horas de trabajo. En aquel año, China ya marcó un hito al probar un sistema de inteligencia artificial que reducía ese tiempo a 3 segundos.Sin embargo, eso ya no es suficiente. El reciente logro de los 100 milisegundos (0,1 segundos) es fruto de una colaboración de más de una década entre universidades de élite (Tianjin y Shandong), la corporación estatal State Grid y especialistas en automatización como Beijing Sifang Automation. Esta tecnología no solo es más rápida, sino que es capaz de identificar “micro-corrientes” de apenas 100 miliamperios, fallos casi invisibles que antes pasaban desapercibidos hasta que era demasiado tarde.La “autocuración” frente a la intermitencia. El problema fundamental, detallado en el estudio publicado en Energy Informatics, es que las redes modernas son mucho más complejas. La incorporación masiva de renovables y las condiciones meteorológicas extremas hacen que los métodos tradicionales de diagnóstico basados en reglas estáticas fallen por falta de precisión y adaptabilidad.Este avance significa que la red eléctrica china —la más grande del mundo, con un consumo proyectado en 2025 de más de 10 billones de kWh— está pasando de ser un sistema reactivo a uno “autocurativo” (self-healing). Esta capacidad es tan estratégica que China ya ha exportado la tecnología a 12 naciones, consolidando su influencia no solo como fabricante de paneles, sino como el arquitecto de la seguridad eléctrica global.Los algoritmos detrás del milagro. Para entender cómo se logra esta velocidad, debemos mirar el estudio académico de Qi Guo y su equipo. El sistema se apoya en una estructura dual de algoritmos inteligentes:Este enfoque híbrido permite que el sistema aprenda de datos históricos y se adapte a condiciones dinámicas, algo que los sistemas convencionales de protección de distancia simplemente no pueden hacer con la misma eficacia.El nuevo campo de batalla geopolítico. La transición energética no solo redefine cómo se produce la energía, sino quién controla las reglas del nuevo sistema industrial. Mientras Occidente centra su respuesta en asegurar el suministro de minerales críticos mediante iniciativas como ReSourceEU, China avanza en un terreno menos visible pero más determinante: la estandarización, digitalización e integración de las infraestructuras que sostendrán la economía baja en carbono. Más que competir por recursos, la disputa gira en torno a quién diseña la arquitectura tecnológica sobre la que funcionará el crecimiento global.La capacidad de recuperar una red en 0,1 segundos no es solo un récord técnico; es el seguro de vida de una economía altamente electrificada. El mayor riesgo actual es que este choque de estrategias entre potencias termine frenando la descarbonización. Sin embargo, en la carrera por la estabilidad, China ha demostrado que mientras el resto del mundo sigue buscando el interruptor en la oscuridad, ellos ya han diseñado un sistema que nunca permite que la luz se apague.Imagen | UnsplashXataka | China domina el mundo de la energía renovable, pero tiene un talón de Aquiles: depende de Occidente más de lo que admiteLos mejores comentarios:Ver 0 comentariosEn Xataka hablamos de…Ver más temas Webedia Tecnología Videojuegos Entretenimiento Gastronomía Motor Estilo de vida Economía Ediciones Internacionales Destacamos Ver más temas SuscribirMás sitios que te gustaránRecienteVer más artículos Xataka TV Ver más vídeos source

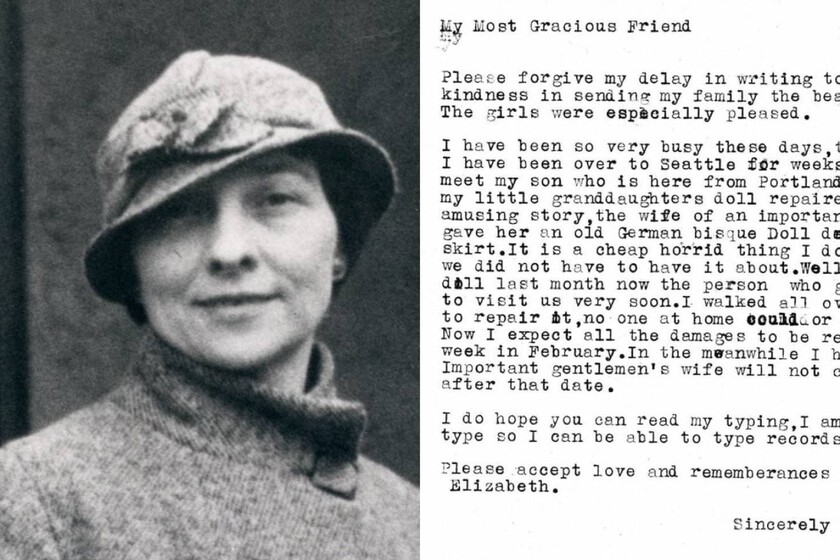

En plena Segunda Guerra Mundial, una mujer alumbró la criptografía moderna. Acto seguido el FBI nos lo ocultó

Javier JiménezJavier JiménezNo estudió matemáticas, ni se alistó en el ejército: Elizebeth Friedman, sencillamente, se enamoró de Shakespeare y ese amor la embarcó en una aventura que la llevó a destapar redes de espías nazis en la Segunda Guerra Mundial, encerrar a lacayos de Al Capone y sentar las bases de la moderna NSA.Esta es la historia de cómo, con la única ayuda de un lápiz y un papel, una poetisa del Medio Oeste americano se convirtió en una de las criptógrafas más importantes de Estados Unidos. También es la historia de cómo ocultaron su trabajo y nos olvidamos de ella durante décadas.Aunque era la pequeña de nueva hermanos y creció en una familia cuáquera de la Illinois rural, Elizebeth se graduó en literatura inglesa por el Hillsdale College de Michigan. Casi en seguida comenzó a trabajar como maestra. Esa parecía que sería su vocación hasta que Shakespeare se volvió a cruzar en su camino.La Newberry, una biblioteca de investigación de Chicago, buscaba una asistente. No era nada demasiado llamativo excepto por el hecho de que, según se contaba, en los fondos de la biblioteca se guardaba un original del dramaturgo de Stratford-upon-Avon. Eso era suficiente para Elizebeth.Fue allí, trabajando en la Newberry, donde conoció a George Fabyan, un millonario convencido de que las obras de Shakespeare habían sido escritas por Francis Bacon. No es una creencia demasiado extraña, durante siglos el confuso pasado del poeta inglés ha generado ríos de tinta sobre quién era en realidad William Shakespeare. Lo que no había pasado hasta ese momento es que un excéntrico muchimillonario decidiera poner su fortuna al servicio de la idea.En 1916, con 23 años, Elizebeth empezó a trabajar en el ‘think tank’ de Fabyan, un laboratorio privado, Riverbank, donde se investigaban cosas tan variadas como ingeniería genética o se trabajaba en el desarrollo de armas. Ahora, además tendría un equipo dedicado a encontrar las pistas que Bacon ‘había dejado’ en obras como ‘Hamlet’ o ‘Romeo y Julieta’.Ese de Riverbank, fue seguramente uno de los primeros laboratorios de criptografía modernos. Allí Elizebeth conoció a su marido, William Friedman. Juntos, y sin pretenderlo, darían forma a la criptografía moderna de Estados Unidos y jugarían un papel muy importante en los siguiente 50 años de la defensa norteamericana.Todo empezó porque, en plena Primera Guerra mundial, al ejército se le ocurrió recurrir a Riverbank para ayudarles con el descifrado de códigos. Fue un éxito tan grande que la Secretaría de Guerra los fichó y se llevó al matrimonio a Washington D.C.Al poco tiempo de llegar, Elizebeth comenzó a trabajar para el Tesoro: se acababa de aprobar la decimoctava enmienda (la famosa Ley Seca) y las redes de traficantes de alcohol campaban a sus anchas por todo EEUU. Elizebeth fue terriblemente productiva. Se estima que, entre 1926 y 1930, descifró una media de 20.000 mensajes de contrabandistas al año desmontando cientos de sistemas de cifrado en el proceso.Y llegó la Segunda Guerra Mundial. El papel de los criptógrafos americanos “no fue muy importante”, pero entre ellos los Friedman brillaron especialmente. Las habilidades de Elizebeth ya eran conocidas y sirvieron para desmontar una compleja red de espías nazis en América Latina que trataba de impulsar revoluciones fascistas y debilitar el “patio trasero” de EEUU. Pese a ello, los recursos eran escasísimos y el reconocimiento, aún menor.Seguramente su trabajo más impresionante fue el que llevó a la detención y encarcelamiento de Velvalee Dickinson, la “mujer de las muñecas”, una espía detenida en 1942 por pasar toda clase de información a Japón (oculta en cartas sobre muñecas de charol) durante la Segunda Guerra Mundial.“Sus habilidades eran tan inusuales que se volvió indispensable”, explicaba Jason Fagone que ha escrito un libro espectacular sobre Friedman ‘The Woman who smashed codes’. “Era llamada repetidamente para solucionar problemas que nadie más podía solucionar. Un arma secreta”. Sin embargo, y pese a la publicidad de estos casos, el apellido Friedman no transcendió.No fue un olvido. Hoover, el famoso y polémico director del FBI, borró a los Friedman del mapa y adjudicó los méritos de cada uno de los casos a su Agencia. Nada sorprendente en una figura, la de Hoover, clave en gran parte del siglo XX norteamericano capaz de crear la mayor oficina de investigación del mundo y, a la vez, usarla como si fuera su ‘ejército privado’.Aunque el trabajo de Elizebeth y el de su marido fueron el germen de lo que luego se convertiría en la NSA, su figura fue olvidada, relegada y, hasta hace muy pocos años, permanecía sin rescatar en el cajón de la historia. En 1999 entró en el ‘Hall of Fame’ de la NSA y en 2002 se le dedicó un edificio. Es otra de esas ‘figuras ocultas‘ sin las que no podríamos entender el mundo actual.En Xataka | En 1925 la procrastinación ya era un problema y alguien encontró la solución definitiva: el casco de aislamientoEn Xatka | Escocia sigue siendo casi un feudo en el siglo XXI: la mitad de sus tierras es de 421 propietarios En Xataka hablamos de…Ver más temas Webedia Tecnología Videojuegos Entretenimiento Gastronomía Motor Estilo de vida Economía Ediciones Internacionales Destacamos Ver más temas SuscribirMás sitios que te gustaránRecienteVer más artículos Xataka TV Ver más vídeos source

Más de 2.000 personas se habían suicidado en el Golden Gate. La solución ha sido tan sencilla como impactante para el que se tira

Miguel JorgeMiguel JorgeCuando el Golden Gate se inauguró hace casi un siglo, fue celebrado como un triunfo arquitectónico de ingeniería y modernidad. Ocurre que la historia de muchas de las grandes obras ha tenido una segunda lectura. A veces han fallado por problemas técnicos, y otras han acabado marcadas por usos que nadie previó. Con el tiempo, un puente puede convertirse en algo muy distinto a lo que sus planos imaginaban.El puente y su historia oscura. El Golden Gate Bridge, inaugurado en 1937 entre la bahía de San Francisco y el Pacífico, ha sido durante décadas uno de los lugares más asociados al suicidio en Estados Unidos, con una tasa de más de 2.000 saltos confirmados y una cifra real seguramente mayor porque no todos los casos se ven ni todos los cuerpos se recuperan. En 2006 se vivió uno de los peores años, con al menos 34 muertes, y ese fue también el punto de inflexión en el que familiares de víctimas, como Paul Muller, decidieron que era inaceptable seguir conviviendo con esa rutina de tragedias sin una respuesta física y efectiva en el propio puente.La barrera que cambió el destino. La solución terminó siendo un sistema disuasorio “invisible” instalado a lo largo de ambos lados del puente, uno basado en cables de acero inoxidable de grado marino colocados unos seis metros por debajo de las pasarelas peatonales. No es algo que se aprecie desde lejos ni desde el tráfico normal, pero sí es evidente para quien se asoma al borde. La idea es sencilla y tremenda a la vez: si alguien intenta saltar, cae sobre esa estructura, queda herido o conmocionado, y se corta la posibilidad de completar la caída mortal al agua.La eficacia del nuevo impacto. Durante muchos años el Golden Gate registró una media de unas 30 muertes anuales, una cifra que parecía enquistada y casi imposible de romper. Sin embargo, en 2024, con la instalación entrando en su fase final y con ajustes todavía en marcha, las muertes bajaron a ocho. El año pasado, en 2025 y ya con el sistema funcionando los doce meses, se registraron tan solo cuatro y no hubo ninguna caída entre junio y diciembre, un tramo que podría ser de los más largos sin suicidios en el puente, aunque los registros antiguos no siempre sean completos. Por cierto, desde comienzos de 2026 ya hay un caso, lo que recuerda que no existe el riesgo cero. Dicho esto, el descenso general es tan evidente que incluso sus impulsores lo ven como una prueba clara de eficacia y un espejo para el resto de las arquitecturas colgantes.Vigilancia e intervención. La barrera no actúa sola, porque el puente mantiene un sistema de vigilancia electrónica y un equipo de agentes cuya tarea es detectar y frenar intentos antes de que ocurran. En el último año se lograron 94 intervenciones exitosas, aproximadamente la mitad de lo que era normal antes de la instalación completa, lo que sugiere que el problema no desaparece de golpe. De hecho, todavía hay gente que llega con la idea de saltar, pero ahora el margen de actuación es mayor y la muerte ya no es tan inmediata ni tan segura como lo fue durante décadas.Contra la inercia y el coste. Lo cierto es que la instalación de la barrera llegó después de un camino larguísimo lleno de bloqueos políticos, dudas sobre la estética, discusiones sobre el precio y debates sobre si realmente funcionaría. Ya en 1939 se recomendó elevar las barandillas, pero durante décadas se evitó tomar medidas mientras el contador de muertos subía de 500 a 1.000 y seguía creciendo con una regularidad escalofriante. La presión organizada de familiares y profesionales acabó cristalizando en la Bridge Rail Foundation, y tras años de trámites la obra comenzó en 2018. El proyecto, además, se encareció mucho, pasando de una estimación de 76 millones de dólares a un coste final de 224 millones de dólares, e incluso tardó más en instalarse que el propio puente en construirse.Por qué salva vidas. Una de las ideas centrales es que reducir el acceso fácil a un método letal funciona, aunque suene demasiado simple. Un estudio de 1978 de Richard Seiden, en la Universidad de California en Berkeley, siguió a 515 personas que habían ido al Golden Gate con intención de saltar y que fueron disuadidas, y concluyó que el 94% seguía vivo o había muerto por causas naturales. Eso refuerza la idea de que muchas crisis suicidas son agudas y no permanentes, y que poner un obstáculo concreto en el momento exacto puede marcar la diferencia entre morir y sobrevivir.Puentes y un mismo problema. Qué duda cabe, lo del Golden Gate no ha sido un caso aislado, y hay otros puentes icónicos que han acabado arrastrando una reputación similar al convertirse en escenarios recurrentes de suicidios. En Estados Unidos, el puente Royal Gorge junto a Hoover Dam, o el Chesapeake Bay Bridge, han tenido historiales conocidos y episodios que han impulsado debates sobre vigilancia y barreras. En Canadá, el Bloor Viaduct de Toronto fue durante años uno de los puntos más problemáticos hasta que se instaló una gran estructura de prevención, y algo parecido ocurrió en el Reino Unido con el Clifton Suspension Bridge en Bristol, donde la combinación de altura, accesibilidad y simbolismo obligó a tomar medidas y reforzar la intervención temprana. También en Australia, el Sydney Harbour Bridge ha sido objeto de preocupación e iniciativas preventivas, y en Europa hay numerosos casos en puentes urbanos y viaductos de gran altura que comparten el mismo patrón: muy transitados y al mismo tiempo muy expuestos. En todos se repite la misma idea, cuando un puente se convierte en un punto conocido, no es solo un problema de seguridad física, es un fenómeno social que se retroalimenta, y cuanto más famoso, más importante se vuelve cortar esa inercia antes de que forme parte de su identidad.El legado. El Golden Gate llevaba décadas funcionando como un “destino” para personas en riesgo, incluso con casos de gente que viajaba desde otros estados o países,